Nội dung toàn văn Tiêu chuẩn quốc gia TCVN ISO 9735-9:2004 (ISO 9735-9 : 2002) về Trao đổi dữ liệu điện tử trong quản lý hành chính, thương mại và vận tải (EDIFACT) – Các quy tắc cú pháp mức ứng dụng (số hiệu phiên bản cú pháp: 4, số hiệu phát hành cú pháp: 1) – Phần 9: Thông điệp quản lý chứng chỉ và khoá an ninh (kiểu thông điệp – Keyman)

TIÊU CHUẨN QUỐC GIA

TCVN ISO 9735-9 : 2004

ISO 9735-9 : 2002

TRAO ĐỔI DỮ LIỆU ĐIỆN TỬ TRONG QUẢN LÝ HÀNH CHÍNH, THƯƠNG MẠI VÀ VẬN TẢI (EDIFACT) – CÁC QUY TẮC CÚ PHÁP LỚP ỨNG DỤNG (SỐ PHIÊN BẢN CÚ PHÁP: 4, SỐ PHÁT HÀNH CÚ PHÁP: 1) – PHẦN 9: THÔNG ĐIỆP QUẢN LÝ CHỨNG CHỈ VÀ KHÓA AN NINH (KIỂU THÔNG ĐIỆP – KEYMAN)

Electronic data interchange for administration, commerce and transport (EDIFACT) – Application level syntax rules (Syntax version number:4, Syntax release number: 1). Part 9: Security key and certificate management message (message type – KEYMAN)

Lời nói đầu

TCVN ISO 9735-9 : 2004 hoàn toàn tương đương với ISO 9735-9 : 2002.

TCVN ISO 9735-9 : 2004 do Ban kỹ thuật tiêu chuẩn TCVN/TC 154 Quá trình, các yếu tố dữ liệu và tài liệu trong thương mại, công nghiệp và hành chính biên soạn, Tổng cục Tiêu chuẩn Đo lường Chất lượng đề nghị, Bộ Khoa học và Công nghệ ban hành.

Tiêu chuẩn này được chuyển đổi năm 2008 từ Tiêu chuẩn Việt Nam cùng số hiệu thành Tiêu chuẩn Quốc gia theo quy định tại khoản 1 Điều 69 của Luật Tiêu chuẩn và Quy chuẩn kỹ thuật và điểm a khoản 1 Điều 6 Nghị định số 127/2007/NĐ-CP ngày 1/8/2007 của Chính phủ quy định chi tiết thi hành một số điều của Luật Tiêu chuẩn và Quy chuẩn kỹ thuật.

Lời giới thiệu

Tiêu chuẩn này bao gồm các quy tắc mức ứng dụng cho cấu trúc dữ liệu trong trao đổi thông điệp điện tử trong một môi trường mở, được dựa trên các yêu cầu của cả hai xử lý lô hay tương tác.

Các giao thức và đặc tả về truyền thông nằm ngoài phạm vi của tiêu chuẩn này.

Phần này cung cấp một khả năng tuỳ ý vềyss]j quản lý khoá an ninh và các chứng chỉ

Bộ tiêu chuẩn TCVN ISO 9735 (ISO 9735) gồm những phần sau, với tiêu đề chung “Trao đổi dữ liệu điện tử trong quản lý hành chính, thương mại và vận tải (EDIFACT) – Các quy tắc mức ứng dụng (Số hiệu phiên bản cú pháp: 4, Số hiệu phát hành cú pháp: 1)”:

– Phần 1: Quy tắc cú pháp chung

– Phần 2: Quy tắc cú pháp đặc trưng cho EDI lô

– Phần 3: Quy tắc cú pháp đặc trưng cho EDI tương tác

– Phần 4: Thông điệp báo cáo dịch vụ và cú pháp cho EDI lô (kiểu thông điệp – CONTRL)

– Phần 5: Quy tắc an ninh cho EDI lô (tính xác thực, tính toàn vẹn và thừa nhận nguồn gốc)

– Phần 6: Thông điệp báo nhận và xác thực an ninh (kiểu thông điệp – AUTACK)

– Phần 7: Quy tắc an ninh cho EDI lô (tính tin cậy)

– Phần 8: Dữ liệu liên kết trong EDI

– Phần 9: Thông điệp quản lý chứng nhận và khoá an ninh (kiểu thông điệp- KEYMAN)

– Phần 10: Danh mục cú pháp dịch vụ.

TRAO ĐỔI DỮ LIỆU ĐIỆN TỬ TRONG QUẢN LÝ HÀNH CHÍNH, THƯƠNG MẠI VÀ VẬN TẢI CÁC QUY TẮC CÚ PHÁP MỨC ỨNG DỤNG (SỐ HIỆU PHIÊN BẢN CÚ PHÁP: 4, SỐ HIỆU PHÁT HÀNH CÚ PHÁP: 1) – PHẦN 9: THÔNG ĐIỆP QUẢN LÝ CHỨNG CHỈ VÀ KHÓA AN NINH (KIỂU THÔNG ĐIỆP – KEYMAN)

Electronic data interchange for administration, commerce and transport (EDIFACT) – Application level syntax rules (Syntax version number: 4, Syntax release number: 1) – Part 9: Security key and certificate management message (message type – KEYMAN)

1. Phạm vi áp dụng

Tiêu chuẩn này quy định cho an ninh EDIFACT lô và quy định thông điệp khóa an ninh và quản lý chứng chỉ KEYMAN.

2. Sự phù hợp

Phần này sử dụng một số hiệu phiên bản bằng “4” trong phần tử dữ liệu bắt buộc 0002 (Số hiệu phiên bản cú pháp), và sử dụng một số hiệu phát hành bằng “01” trong phần tử dữ liệu điều kiện 0076 (Số hiệu phát hành cú pháp), mỗi số hiệu này xuất hiện trong đoạn UNB (Tiêu đề trao đổi), các trao đổi đang tiếp tục sử dụng cú pháp đã định nghĩa trong các phiên bản được xuất bản sớm hơn sử dụng các số hiệu phiên bản cú pháp sau đây, nhằm phân biệt các số hiệu phiên bản này với nhau và với phần này:

– ISO 9735 : 1988 – Số hiệu phiên bản cú pháp: 1

– ISO 9735 : 1988 (sửa đổi và in lại năm 1990) – Số hiệu phiên bản cú pháp: 2

– ISO 9735 : 1988 và Bản sửa đổi 1 : 1992 – Số hiệu phiên bản cú pháp: 3

– ISO 9735 : 1998 – Số hiệu phiên bản cú pháp: 4

Phù hợp với một tiêu chuẩn nghĩa là mọi yêu cầu của tiêu chuẩn, gồm tất cả các điều khoản là được hỗ trợ. Nếu mọi điều khoản không được hỗ trợ thì bất kỳ sự công bố phù hợp tiêu chuẩn nào cũng phải gồm một tuyên bố để chỉ ra các điều khoản được lựa chọn để công bố phù hợp.

Dữ liệu trao đổi là phù hợp nếu cấu trúc và biểu diễn của dữ liệu phù hợp với các quy tắc cú pháp được quy định trong tiêu chuẩn này.

Các thiết bị hỗ trợ tiêu chuẩn này là phù hợp khi chúng có thể tạo ra và/hoặc diễn xuất dữ liệu được cấu trúc và biểu diễn phù hợp với tiêu chuẩn này.

Phù hợp với phần này của TCVN ISO 9735 phải bao gồm phù hợp với các phần 1, 2, 8 và 10 của TCVN ISO 9735.

Khi được định danh trong tiêu chuẩn này, các điều khoản được định nghĩa trong các tiêu chuẩn liên quan tạo thành chuẩn cứ phù hợp.

3 Tài liệu viện dẫn

Những tài liệu tiêu chuẩn sau đây bao gồm các điều khoản, mà thông qua tham khảo tài liệu này tạo thành các điều khoản của TCVN ISO 9735- 9: 2004. Đối với bất kỳ tài liệu tham khảo nào (không phù hợp), các văn bản sửa đổi, hoặc soát xét nào đều không được áp dụng. Các tiêu chuẩn tham khảo có hiệu lực hiện thời:

– TCVN ISO 9735-1 : 2003; Trao đổi dữ liệu điện tử trong quản lý hành chính, thương mại và vận tải (EDIFACT) – quy tắc cú pháp mức ứng dụng (Số hiệu phiên bản cú pháp: 4, Số hiệu phát hành cú pháp: 1) – Phần 1: Quy tắc cú pháp chung.

– TCVN ISO 9735- 2 : 2003; Trao đổi dữ liệu điện tử trong quản lý hành chính, thương mại và vận tải (EDIFACT) – quy tắc cú pháp mức ứng dụng (Số hiệu phiên bản cú pháp: 4, số hiệu phát hành cú pháp: 1) – Phần 2: Quy tắc cú pháp đặc trưng cho EDI Lô.

– TCVN ISO 9735- 5 : 2004; Trao đổi dữ liệu điện tử trong quản lý hành chính, thương mại và vận tải (EDIFACT) – quy tắc cú pháp mức ứng dụng (Số hiệu phiên bản cú pháp: 4, Số hiệu phát hành cú pháp: 1) – Phần 5: Quy tắc an ninh cho EDI Lô (tính xác thực, tính toàn vẹn và không- từ chối gốc).

– TCVN ISO 9735-10 : 2004; Trao đổi dữ liệu điện tử trong quản lý hành chính, thương mại và vận tải (EDIFACT)- quy tắc cú pháp mức ứng dụng (Số hiệu phiên bản cú pháp: 4, Số hiệu phát hành cú pháp: 1) – Phần 10: Danh mục dịch vụ cú pháp .

4 Thuật ngữ và định nghĩa

Tiêu chuẩn này sử dụng các thuật ngữ và định nghĩa trong TCVN ISO 9735-1.

5 Quy tắc sử dụng thông điệp quản lý chứng chỉ và khóa an ninh

5.1 Định nghĩa chức năng

KEYMAN là một thông điệp cung cấp sự quản lý chứng chỉ và khóa an ninh. Một khóa có thể là khóa bí mật sử dụng với các thuật toán đối xứng, hay một khóa công bố hoặc khoá riêng sử dụng với các thuật toán không đối xứng.

5.2 Phạm vi áp dụng

Thông điệp quản lý chứng chỉ và khóa an ninh (KEYMAN) có thể sử dụng cho cả giao dịch thương mại nội địa và thương mại quốc tế. Nó dựa trên thực tế chung liên quan đến quản lý hành chính, thương mại và vận tải, không phụ thuộc vào hình thức kinh doanh hay ngành công nghiệp.

5.3 Các nguyên tắc

Thông điệp có thể sử dụng để yêu cầu hoặc truyền các khóa an ninh, các chứng chỉ hoặc các đường dẫn chứng nhận (gồm cả việc yêu cầu các khoá khác và các hành động quản lý chứng chỉ, ví dụ như thay mới, thay thế hoặc hủy bỏ chứng chỉ, và truyền thông tin khác, như trạng thái chứng chỉ), và có thể sử dụng để truyền các danh sách chứng chỉ (ví dụ như chỉ ra những chứng chỉ bị hủy bỏ). Thông điệp KEYMAN có thể được đảm bảo an ninh nhờ sử dụng các nhóm đoạn tiêu đề và đuôi an ninh. Cấu trúc nhóm đoạn tiêu đề và đuôi an ninh được quy định trong TCVN ISO 9735-5.

Một thông điệp quản lý chứng chỉ và khóa an ninh có thể được sử dụng để:

a) yêu cầu những hành động liên quan đến các khóa và chứng chỉ;

b) truyền các khóa, chứng chỉ, và truyền thông tin liên quan.

5.4 Định nghĩa thông điệp

5.4.1 Giải thích đoạn dữ liệu

0010 UNH, Tiêu đề thông điệp

Một đoạn dịch vụ bắt đầu và nhận dạng duy nhất một thông điệp.

Loại thông điệp mã hoá cho thông điệp quản lý chứng chỉ và khóa an ninh là KEYMAN.

Thông điệp quản lý chứng chỉ và khóa an ninh phù hợp với tiêu chuẩn này phải bao gồm dữ liệu sau trong đoạn UNH, phần tử dữ liệu hỗn hợp S009:

|

Phần tử dữ liệu |

0065 |

KEYMAN |

|

|

0052 |

4 |

|

|

0054 |

1 |

|

|

0051 |

UN |

0020 Nhóm đoạn 1: USE – USX – SG2

Một nhóm đoạn chứa tất cả thông tin cần thiết về khoá, chứng chỉ hoặc các yêu cầu về đường dẫn chứng nhận, việc truyền và các thông báo.

0030 USE, mối liên hệ thông điệp an ninh

Một đoạn nhận dạng một mối quan hệ với một thông điệp gần nhất, như một yêu cầu KEYMAN.

0040 USX, tham chiếu an ninh

Một đoạn định danh một đường dẫn tới một thông điệp gần nhất, như một yêu cầu. Phần tử dữ liệu hỗn hợp “ngày và giờ an ninh” gồm ngày và giờ phát hành của thông điệp được tham chiếu.

0050 Nhóm đoạn 2: USF – USA – SG3

Một nhóm đoạn chứa một khoá, một chứng chỉ, hoặc nhóm các chứng chỉ tạo nên một đường dẫn chứng nhận.

0060 USF, chức năng quản lý khóa

Đoạn nhận dạng chức năng của nhóm mà nó khởi tạo, hoặc một yêu cầu hoặc sự truyền. Khi sử dụng để chỉ ra các phần tử của các đường dẫn chứng nhận, số thứ tự chứng chỉ phải chỉ ra vị trí của chứng chỉ tiếp theo trong đường dẫn chứng nhận. Có thể sử dụng cho phục hồi danh sách, trong trường hợp chứng chỉ không có mặt. Có thể có vài đoạn USF khác nhau trong cùng thông điệp, nếu có nhiều hơn một khóa hoặc chứng chỉ được dùng. Tuy nhiên, không có sự lẫn lộn giữa các chức năng yêu cầu và các chức năng truyền. Đoạn USF cũng có thể chỉ rõ chức năng hàm lọc được sử dụng cho các trường nhị phân của đoạn USA tiếp theo ngay sau đó.

0070 USA, thuật toán an ninh

Đoạn nhận dạng một thuật toán an ninh, kỹ thuật sử dụng của thuật toán đó, gồm cả các thông số kỹ thuật yêu cầu (như qui định trong TCVN ISO 9735-5). Đoạn này sử dụng cho các yêu cầu khóa đối xứng, ngừng hoặc phát. Cũng có thể sử dụng cho một yêu cầu cặp khóa không đối xứng.

0080 Nhóm đoạn 3: USC – USA – USR

Một nhóm đoạn chứa dữ liệu cần thiết thông qua các phương thức an ninh áp dụng cho thông điệp/gói, khi các thuật toán không đối xứng được sử dụng (như qui định trong TCVN ISO 9735-5). Nhóm đoạn này sử dụng trong yêu cầu hoặc truyền các khóa và các chứng chỉ.

Hoặc nhóm đoạn chứng chỉ đầy đủ (gồm đoạn USR), hoặc chỉ các phần tử dữ liệu cần thiết chỉ ra rõ ràng cặp khóa không đối xứng được sử dụng, phải có trong đoạn USC. Sự có xuất hiện của một chứng chỉ đầy đủ có thể tránh được nếu chứng chỉ đã được hai bên trao đổi, hoặc nếu nó có thể được khôi phục lại từ cơ sở dữ liệu.

Ở đây chứng chỉ được đề nghị tham chiếu tới một chứng chỉ Non-EDIFACT (như X.509), phiên bản và cú pháp chứng chỉ được qui định trong phần tử dữ liệu 0545 của đoạn USC. Bởi vậy các chứng chỉ này có thể được truyền trong một gói EDIFACT.

0090 USC, chứng chỉ

Đoạn chứa các thông tin cá nhân về chủ sở hữu chứng chỉ và nhận dạng tổ chức chứng nhận cấp chứng chỉ (như qui định trong TCVN ISO 9735-5). Đoạn này phải sử dụng cho các yêu cầu chứng chỉ như thay mới, hoặc các yêu cầu khóa không đối xứng như ngừng và cho việc truyền chứng chỉ.

0100 USA, thuật toán an ninh

Đoạn nhận dạng một thuật toán an ninh, kỹ thuật sử dụng của thuật toán đó, và gồm cả các thông số kỹ thuật yêu cầu (như qui định trong TCVN ISO 9735-5). Đoạn này phải sử dụng cho các yêu cầu chứng chỉ như việc đăng ký thông tin cá nhân, và truyền chứng chỉ.

0110 USR, kết quả an ninh

Đoạn chứa kết quả của các chức năng an ninh được tổ chức chứng nhận áp dụng cho chứng chỉ (như qui định trong TCVN ISO 9735-5). Đoạn này phải sử dụng cho việc phê chuẩn hoặc truyền chứng chỉ.

0120 Nhóm đoạn 4: USL- SG5

Một nhóm đoạn gồm các danh sách chứng chỉ hoặc các khóa công bố. Nhóm này phải sử dụng để nhóm các chứng chỉ có trạng thái giống nhau – nghĩa là chúng vẫn còn có hiệu lực, hoặc không còn có hiệu lực vì một vài lý do.

0130 USL, trạng thái danh sách an ninh

Đoạn nhận dạng các mục có hiệu lực, đã hủy bỏ, vô danh hoặc ngừng. Các mục này có thể là các chứng chỉ (ví dụ như còn có hiệu lực, đã hủy bỏ) hoặc các khóa công bố (ví dụ như có hiệu lực hoặc ngừng). Có thể có vài đoạn USL khác nhau trong thông điệp này, nếu truyền nhiều hơn một danh sách chứng chỉ hoặc các khóa công bố. Các danh sách khác nhau có thể được nhận biết bằng các thông số danh sách.

0140 Nhóm đoạn 5: USC – USA – USR

Một nhóm đoạn gồm dữ liệu cần thiết thông qua các phương thức an ninh áp dụng cho thông điệp/gói, khi các thuật toán không đối xứng được sử dụng (như qui định trong TCVN ISO 9735-5). Nhóm này phải sử dụng trong việc truyền danh sách khóa hoặc các chứng chỉ có trạng thái giống nhau.

0150 USC, chứng chỉ

Đoạn gồm các thông tin cá nhân của chủ sở hữu chứng chỉ và nhận dạng tổ chức chứng nhận cấp chứng chỉ (như qui định trong TCVN ISO 9735-5). Đoạn này phải sử dụng hoặc trong chứng chỉ đầy đủ bằng cách bổ sung các đoạn USA và USR, hoặc có thể lựa chọn chỉ ra số tham chiếu chứng chỉ hoặc tên khóa, trong trường hợp thông điệp được ký sử dụng các nhóm đoạn tiêu đề và đuôi an ninh.

0160 USA, thuật toán an ninh

Đoạn nhận dạng một thuật toán an ninh, kỹ thuật sử dụng của thuật toán đó, gồm cả các thông số kỹ thuật yêu cầu (như qui định trong TCVN ISO 9735-5). Đoạn này phải sử dụng nếu được yêu cầu chỉ ra những thuật toán được sử dụng cùng với một chứng chỉ.

0170 USR, kết quả an ninh

Đoạn chứa kết quả của các chức năng an ninh được tổ chức chứng nhận áp dụng cho chứng chỉ (như qui định trong TCVN ISO 9735-5). Đoạn này phải sử dụng nếu được yêu cầu ký một chứng chỉ.

0180 UNT, đuôi thông điệp

Đoạn dịch vụ kết thúc một thông điệp, đưa ra tổng số lượng đoạn và số tham chiếu kiểm soát của thông điệp.

5.4.2 Chỉ mục đoạn dữ liệu

Thẻ Tên

UNH Tiêu đề thông điệp

UNT Đuôi thông điệp

USA Thuật toán an ninh

USC Chứng chỉ

USE Mối liên hệ thông điệp an ninh

USF Chức năng quản lý khóa

USL Trạng thái danh sách an ninh

USR Kết quả an ninh

USX Tham chiếu an ninh

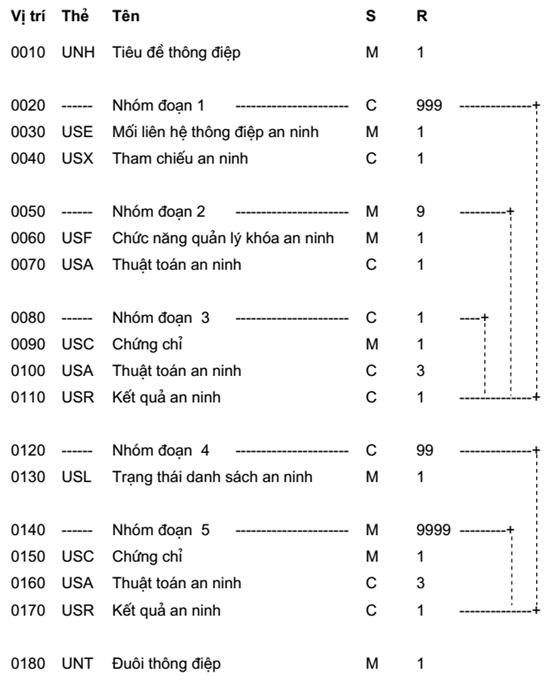

5.4.3 Cấu trúc thông điệp

Bảng 1 – Bảng đoạn

Phụ lục A

(tham khảo)

Các chức năng của KEYMAN

A.1 Lời giới thiệu

Phụ lục này trình bày các chức năng khác nhau được cung cấp bởi KEYMAN. Sau đây, thông tin cá nhân sẽ đưa ra thông tin liên quan đến một bên cụ thể, nhưng không phải khóa công bố cũng không phải thẻ thời gian. Bởi vậy một chứng chỉ gồm có:

– thông tin cá nhân;

– một khóa công bố;

– thẻ thời gian;

– một chữ ký số.

Một số chức năng được sử dụng nằm ngoài phạm vi, nghĩa là sử dụng một kênh truyền thông khác thông thường. Đây là trường hợp truyền khóa bí mật của người sử dụng, nếu người sử dụng không chịu trách nhiệm đối với việc phát sinh khoá riêng của mình.

A.2 Các chức năng quản lý khóa đăng ký-liên hệ

A.2.1 Sự đệ trình đăng ký

Mục đích là đệ trình (một phần) nội dung chứng chỉ để đăng ký.

Mặc dù chức năng đặc trưng này được dự phòng bởi một số kỹ thuật ngoài phạm vi an ninh (như một sự thanh tra trực tiếp, hoặc một chữ ký cá nhân), có thể hiệu quả hơn khi tổ chức đăng ký (RA, một tổ chức được tín nhiệm bởi một hoặc nhiều người sử dụng để đăng ký người sử dụng) không phải khóa-lại thông tin, nhưng chỉ đơn thuần kiểm tra nó. Với lý do này, bản thân thông điệp không cần đảm bảo an ninh, mặc dù việc kiểm tra tính toàn vẹn sử dụng tiêu đề/đuôi thông thường được qui định trong TCVN ISO 9735-5 có thể là hữu ích, nếu được đảm bảo an ninh thêm ngoài phạm vi.

A.2.2 Yêu cầu cặp khóa không đối xứng

Mục đích đưa ra yêu cầu một bên được tín nhiệm phát ra một cặp khóa không đối xứng. Sự truyền tải tiếp theo của khóa bí mật phải được thực hiện ngoài phạm vi.

A.3 Các chức năng quản lý khóa chứng nhận-liên hệ

A.3.1 Yêu cầu chứng nhận

Mục đích đưa ra yêu cầu sự chứng nhận thông tin cá nhân và khóa công bố.

Có thể chỉ đơn thuần là một yêu cầu tiếp theo ngoài phạm vi truyền thông tin, trong trường hợp yêu cầu không có sự truyền thông tin. Những khóa không đăng ký có thể chưa được sử dụng, bởi vậy nó được cho là một thông điệp không được đảm bảo an ninh. Tuy nhiên, nếu thông tin này được truyền trong thông điệp, phải yêu sự xác thực dấu phân tách. Nếu một khóa đã đăng ký còn tồn tại, thì khóa này có thể sử dụng để cung cấp sự không từ chối gốc đối với thông tin về chứng chỉ và khóa mới.

Tuy nhiên, nếu thông điệp được sử dụng bởi một người sử dụng để truyền khóa công bố, người sử dụng ký nhận với khóa bí mật tương ứng, thậm chí chưa có nhãn cho khóa công bố. Điều này gọi là tự-chứng nhận, và yêu cầu sử dụng các nhóm đoạn tiêu đề và đuôi an ninh. Để chỉ ra khoá tự-chứng nhận, nhóm đoạn tiêu đề an ninh được qui định trong TCVN ISO 9735-5 phải chứa một chứng chỉ được phát hành bởi người sử dụng trên khóa sở hữu của người sử dụng đó. Mặc dù một khóa công bố tự-chứng nhận không chứng minh tính xác thực của người sử dụng với bên khác, nó chứng minh với tổ chức chứng nhận rằng người sử dụng sở hữu khóa riêng tương ứng.

A.3.2 Yêu cầu thay mới chứng chỉ

Mục đích đưa ra yêu cầu thay mới (hoặc cập nhập) một chứng chỉ.

Mục đích của yêu cầu này là tăng kỳ hạn có hiệu lực của khoá có hiệu lực hiện tại của chứng chỉ đến thời hạn hết hiệu lực. Yêu cầu phải được ký nhận bằng khóa riêng đã được chứng nhận bởi chứng chỉ được thay mới bằng cách sử dụng các nhóm đoạn tiêu đề và đuôi an ninh EDIFACT như mô tả trong TCVN ISO 9735-5.

A.3.3 Yêu cầu thay đổi chứng chỉ

Mục đích đưa ra yêu cầu thay đổi một chứng chỉ hiện tại bằng một cái mới với một khóa công bố khác, cũng như đưa vào thông tin bổ sung nếu được yêu cầu. Yêu cầu phải được ký nhận theo một hợp đồng đã được thoả thuận bằng cách sử dụng các nhóm đoạn tiêu đề và đuôi EDIFACT như mô tả trong TCVN ISO 9735-5.

Khác với yêu cầu thay mới trong trường hợp này chứng chỉ cũ bị hủy bỏ, chứ không phải là hết hiệu lực. Một chứng chỉ mới luôn có một số tham chiếu chứng chỉ mới, trong khi một chứng chỉ hủy bỏ luôn có số tham chiếu giống như chứng chỉ bị hủy bỏ.

A.3.4 Yêu cầu thu lại (đường dẫn) chứng chỉ

Mục đích đưa ra yêu cầu truyền một chứng chỉ đang tồn tại, có hiệu lực hoặc đã hủy bỏ, hoặc một sự huỷ bỏ chứng chỉ. Yêu cầu này cũng bao gồm trường hợp sự đáp ứng chứa một đường dẫn chứng nhận hơn là chỉ có một chứng chỉ, khi người thẩm tra thường muốn chi tiết.

Nếu số tham chiếu chứng chỉ được chỉ rõ, không có các yêu cầu an ninh từ khi các chứng chỉ được công bố.

A.3.5 Truyền chứng chỉ

Mục đích là truyền một chứng chỉ đang tồn tại hoặc sự hủy bỏ chứng chỉ hoặc không có yêu cầu trước. Việc truyền khóa công bố của tổ chức chứng nhận (CA) thường được thực hiện ngoài phạm vi. Tuy nhiên, đối với sự tiện lợi của khóa-lại, một thông điệp có thể được yêu cầu, có thể được đảm bảo an ninh bằng các nhóm đoạn tiêu đề và đuôi đối với tình toàn vẹn, với sự xác nhận dấu phân tách. Nếu cần, người sử dụng có thể bỏ qua sự kiểm tra giá trị ngoài phạm vi, trong trường hợp này thực tế sẽ làm giảm đáng kể sự đảm bảo an ninh. Việc này có thể yêu cầu các dịch vụ an ninh, như không- từ chối gốc.

A.3.6 Yêu cầu trạng thái chứng chỉ

Mục đích đưa ra yêu cầu trạng thái hiện tại của một chứng chỉ nhất định.

A.3.7 Chú thích trạng thái chứng chỉ

Mục đích cho biết bên yêu cầu về trạng thái của chứng chỉ nhất định.

Các trạng thái có thể là: không biết, có hiệu lực hoặc đã hủy bỏ. Thông báo này có thể được truyền không có yêu cầu trước và đặc trưng phải được đảm bảo an ninh bằng không từ chối gốc.

A.3.8 Yêu cầu phê chuẩn chứng chỉ

Yêu cầu tới một CA cho việc phê chuẩn một chứng chỉ hiện hành.

Yêu cầu này gắn liền với các chứng chỉ trong những phạm vi an ninh khác (nghĩa là được phát hành bởi CA khác), trong trường hợp người sử dụng không có khả năng thể thiết lập tính hiệu lực.

A.3.9 Chú thích phê chuẩn chứng chỉ

Đây là sự phản hồi tới một yêu cầu phê chuẩn chứng chỉ. Khuyến cáo là sử dụng không – từ chối gốc hoặc các cách xác thực khác.

A.4 Chức năng quản lý khóa hủy bỏ-liên hệ

A.4.1 Yêu cầu hủy bỏ

Mục đích đưa ra yêu cầu hủy bỏ (thay đổi trạng thái từ có hiệu lực sang không có hiệu lực) chứng chỉ của một bên, ví dụ vì khóa riêng đã được thoả thuận, người sử dụng đã đổi một CA mới, chứng chỉ gốc đã được thay đổi, sự sử dụng đã hết hạn (ví dụ, người sử dụng chuyển công ty), hoặc vì một số lý do khác. Được khuyến cáo sử dụng sự xác thực nếu có thể. Chức năng này có thể yêu cầu một kênh riêng, và có thể bảo vệ trong trường hợp người dùng bị mất khóa riêng.

A.4.2 Xác nhận hủy bỏ

Mục đích là cho biết sự hủy bỏ của chứng chỉ được yêu cầu.

Để đảm bảo an ninh khuyến cáo sử dụng không – từ chối gốc.

A.4.3 Yêu cầu danh sách hủy bỏ

Mục đích đưa ra yêu cầu danh sách đầy đủ hay danh sách từng phần của những chứng chỉ bị hủy bỏ.

A.4.4 Truyền danh sách hủy bỏ

Mục đích là cho các bên biết về tất cả (hoặc một bộ phận cụ thể) chứng chỉ bị hủy bỏ hiện tại trong phạm vi của CA.

Việc này giống một thông báo đa trạng thái, nhưng chỉ đối với những chứng bị hủy bỏ. Trong khi có thể có một loại danh sách đen tách biệt, chắc chắn tốt hơn chỉ có một, và nhận biết trạng thái. Việc truyền nên được đảm bảo an ninh bằng không – từ chối gốc.

A.5 Yêu cầu cảnh báo

Mục đích đưa ra yêu cầu chứng chỉ của một bên đặt trong tình trạng cảnh báo.

Chứng chỉ không bị hủy bỏ (không yêu cầu tới CA) nhưng những người sử dụng khác được cảnh báo rằng có thể có vấn đề đối với chứng chỉ này. Điều này có thể được sử dụng nếu không có biện pháp xác thực đảm bảo thích hợp an ninh một yêu cầu hủy bỏ, ví dụ như một giây, có hiệu lực, khóa và chứng chỉ.

A.6 Truyền đường dẫn chứng chỉ

Mục đích là đưa ra để truyền một đường dẫn chứng nhận hiện tại có hoặc không có yêu cầu trước.

A.7 Phát hành và truyền khóa đối xứng

A.7.1 Yêu cầu khóa đối xứng

Mục đích đưa ra yêu cầu truyền các khóa dữ liệu đối xứng hoặc các khóa mã hóa khóa. Việc truyền các khóa dẫn đến một mối quan hệ an ninh trước giữa hai bên, bên khởi tạo phải được xác thực bằng một khóa mã hóa khóa (KEK, một khóa được sử dụng để cung cấp độ tin cậy cho khóa khác), nếu không sử dụng các kỹ thuật khóa công bố.

A.7.2 Truyền khóa đối xứng

Mục đích là để truyền các khóa đối xứng (có hoặc không có yêu cầu trước).

Nếu chỉ sử dụng các kỹ thuật đối xứng, phải thừa nhận rằng một đợt truyền ngoài phạm vi của một KEK là cần thiết trước khi truyền. Thông số thuật toán trong USA khi đó sẽ đưa vào khóa được mã hóa.

A.8 Ngừng khóa

A.8.1 Yêu cầu ngừng khóa (không) đối xứng

Mục đích đưa ra yêu cầu ngừng một khóa đối xứng hoặc không đối xứng hiện tại (nếu không sử dụng các chứng chỉ), ví dụ vì khóa đã được thỏa thuận, khóa gốc đã được thay đổi, sự sử dụng đã hết hạn (ví dụ, người sử dụng chuyển công ty), hoặc vì một số lý do khác. Để đảm bảo an ninh khuyến cáo sử dụng các khóa hiện tại cho xác nhận.

A.8.2 Báo ngừng

Mục đích là cho biết rằng các khóa xác định đã bị dừng.

Chú ý: Các chức năng không được hỗ trợ bởi một thông điệp KEYMAN:

– các chức năng thẻ – thời gian độc lập (yêu cầu một thông điệp riêng biệt, ví dụ AUTACK);

– báo nhận và báo lỗi liên quan đến các thông điệp KEYMAN nhận được sẽ yêu cầu sử dụng các thông điệp khác, ví dụ như AUTACK hoặc CONTRL.

Phụ lục B

(tham khảo)

Kỹ thuật an ninh áp dụng cho thông điệp KEYMAN

Phụ lục này đề nghị mức thấp nhất và cao nhất của an ninh tiêu đề/đuôi (H/T), như mô tả trong TCVN ISO 9735-5, được sử dụng với mỗi chức năng KEYMAN.

Bảng B.1 – Các mức của an ninh tiêu đề/đuôi (H/T)

|

Chức năng |

An ninh H/T |

Giải thích |

|

|

MIN |

MAX |

||

|

Đệ trình đăng ký |

|

INT |

Ngoài phạm vi AUT |

|

Yêu cầu cặp khóa không đối xứng |

|

|

|

|

Yêu cầu chứng nhận |

|

NRO |

Ngoài phạm vi AUT |

|

Yêu cầu thay mới chứng chỉ |

NRO |

|

|

|

Yêu cầu thay đổi chứng chỉ |

NRO |

|

|

|

Yêu cầu thu hồi (đường dẫn) chứng chỉ |

|

NRO |

|

|

Truyền chứng chỉ |

|

|

|

|

Yêu cầu trạng thái chứng chỉ |

|

NRO |

|

|

Thông báo trạng thái chứng chỉ |

|

NRO |

|

|

Yêu cầu phê chuẩn chứng chỉ |

|

|

|

|

Thông báo phê chuẩn chứng chỉ |

NRO |

|

|

|

Yêu cầu hủy bỏ |

NRO |

|

|

|

Xác nhận hủy bỏ |

NRO |

|

|

|

Yêu cầu danh sách hủy bỏ |

|

|

|

|

Truyền danh sách hủy bỏ |

NRO |

|

|

|

Yêu cầu cảnh báo |

|

NRO |

|

|

Truyền đường dẫn chứng chỉ |

|

|

|

|

Yêu cầu khóa đối xứng |

|

|

|

|

Truyền khóa đối xứng |

CON |

|

Có thể sử dụng KEK |

|

Yêu cầu ngừng khóa (không) đối xứng |

AUT |

NRO |

|

|

Báo dừng |

AUT |

NRO |

|

|

Từ khoá AUT Sự xác thực; CON Độ tin cậy; INT Tính toàn vẹn; KEK Khóa mã hóa khóa; NRO Không – từ chối gốc; Ngoài phạm vi Sử dụng một kênh truyền thông thông thường khác. |

|||

Phụ lục C

(tham khảo)

Sử dụng nhóm đoạn trong thông điệp KEYMAN

Phụ lục này mô tả những nhóm đoạn được sử dụng để cung cấp các chức năng KEYMAN cụ thể.

Bảng C.1 – Nhóm đoạn cho yêu cầu

|

Chức năng |

Các đoạn |

Giải thích |

|

Đệ trình đăng ký |

USE-USF-USC- USA |

|

|

Yêu cầu cặp khóa không đối xứng |

USE-USF-USA |

|

|

Yêu cầu chứng nhận |

USE-USF-USC- USA |

Nhận biết chứng chỉ và khóa công bố |

|

Yêu cầu thay mới chứng chỉ |

USE-USF-USC |

Nhận biết chứng chỉ và chỉ rõ kỳ hạn có hiệu lực mới |

|

Yêu cầu thay đổi chứng chỉ |

USE-USF-USC- USA |

Chứng chỉ hiện hành bị hủy bỏ được tham chiếu trong một nhóm cùng loại |

|

Yêu cầu thu hồi (đường dẫn) chứng chỉ |

USE-USF-USC |

Sự phục hồi danh sách chứng chỉ là ở đây, sử dụng USF |

|

Yêu cầu trạng thái chứng chỉ |

USE-USF-USC |

|

|

Yêu cầu phê chuẩn chứng chỉ |

USE-USF-USC- USA(3)-USR |

|

|

Yêu cầu hủy bỏ |

USE-USF-USC |

Ngoài phạm vi cũng được |

|

Yêu cầu danh sách hủy bỏ |

USE-USF |

|

|

Yêu cầu cảnh báo |

USE-USF-USC |

|

|

Yêu cầu khóa đối xứng |

USE-USF-USA |

Chỉ đối xứng. USA quy định tên khóa nếu được yêu cầu |

|

Yêu cầu ngừng khóa (không) đối xứng |

USE-USF- USA/USC |

Sym/Asym. Nhận dạng khóa |

|

Từ khóa Ngoài phạm vi Sử dụng một kênh truyền thông thông thường khác. |

||

Bảng C.2 – Nhóm đoạn cho phát hoặc thông báo

|

Chức năng |

Các đoạn |

Giải thích |

|

Truyền chứng chỉ |

USE-USX-USF-USC- USA(3)-USR |

|

|

Thông báo trạng thái chứng chỉ |

USE-USX-USF-USC- USA(3)-USR |

Có thể giống như truyền chứng chỉ/đường dẫn: lý do hủy bỏ được bổ sung vào chứng chỉ thông thường, và/hoặc trạng thái là rõ ràng theo USF |

|

Thông báo phê chuẩn chứng chỉ |

USE-USX-USF-USC- USA(3)-USR |

Thông báo trạng thái chứng chỉ giống nhau, được đảm bảo an ninh bằng NRO |

|

Xác nhận hủy bỏ |

USE-USX-USF-USC |

Thông báo trạng thái chứng chỉ giống nhau. Phải được đảm bảo an ninh bằng NRO |

|

Truyền danh sách hủy bỏ |

USL-USC |

Như thông báo trạng thái đa chứng chỉ giống nhau, nhưng chỉ cho các chứng chỉ bị hủy bỏ |

|

Truyền đường dẫn chứng chỉ |

USE-USX-USF-USC- USA(3)-USR |

Nhóm USF lặp lại cho các đường dẫn |

|

Truyền khóa đối xứng |

USE-USX-USF-USA |

Chỉ đối xứng. Một đợt truyền ngoài phạm vi trước của một KEK là cần thiết |

|

Báo ngừng |

USE-USX-USF- USA/USC |

Sym/Asym.Thông báo trạng thái chứng chỉ. giống nhau, phải được đảm bảo an ninh bằng xác thực/NRO |

|

Từ khóa KEK Khóa mã hóa khóa NRO Không – từ chối gốc Ngoài phạm vi Sử dụng một kênh truyền thông thông thường khác. |

||

Phụ lục D

(tham khảo)

Một mô hình quản lý khóa

D.1 Lời giới thiệu

Quản lý khóa giải quyết sự phát sinh, phân phối, chứng nhận, xác minh và hủy bỏ của các khóa mật mã hoá trong một hệ thống thông tin mở và an ninh. Mô hình xem xét ở đây được mô tả trong Hình D.1, ở đây năm bên logic được xác định theo chức năng.

Hình D.1 – Mô hình quản lý khóa

Giả định cơ sở của mô hình này là sử dụng các kỹ thuật khóa công bố cho các dịch vụ an ninh. Ngoài ra, cấu trúc của mô hình theo tiêu chuẩn khung ITU/TS X.509.

Một miền an ninh được xác định như “phạm vi quyền hạn” của cặp khóa công bố được tổ chức chứng nhận (CA) sử dụng để phát hành chứng chỉ. Do đó chỉ một CA trong một miền an ninh, và miền an ninh có đặc điểm thực tế là tất cả người sử dụng của miền đó được xác nhận với khóa bí mật giống nhau dưới sự kiểm soát của CA.

CA kết nối với một số tổ chức đăng ký (RA) bằng các phương tiện truyền thông an ninh, qua đó bất kỳ người sử dụng nào cũng có thể đăng ký. Một sự đăng ký được báo nhận bằng một chứng chỉ do CA phát hành theo yêu cầu của một số RA. Hơn nữa thông tin công bố về người sử dụng, như những chứng chỉ hợp lệ trong một danh mục (DIR). Cuối cùng, thêm một số bên thứ ba được ủy quyền (TTP’s) có thể đăng ký như người sử dụng cho các dịch vụ đặc biệt.

D.2 Kết thúc-người sử dụng (U)

Một người sử dụng (U) có một Id-người sử dụng duy nhất trong hệ thống, được nhận dạng bằng thông tin cá nhân của người sử dụng đó. Một người sử dụng thực tế có thể có nhiều hơn một Id. Trong thực tế, một Id- người sử dụng có thể đại diện cho một cá nhân hợp pháp, một thực tế, (hay ý tưởng), cá nhân hay một thiết bị hệ thống.

D.3 Tổ chức đăng ký (RA)

Đối với một người sử dụng chưa đăng ký, không có liên kết an ninh điện tử được thiết lập giữa người sử dụng và hệ thống. RA được sử dụng như một điểm truy nhập cho người sử dụng cài đặt liên kết bằng một số phương tiện được tín nhiệm hiện hành như thư đăng ký hay kết nạp cá nhân. Việc đăng ký này cũng tạo cơ sở pháp lý cho người sử dụng sử dụng chữ ký số, nếu được yêu cầu, mặc dù khía cạnh này không phải là quản lý khóa. Mỗi một đăng ký được thiết lập, thông tin cá nhân về và khóa công bố của người sử dụng được đưa đến CA với một yêu cầu chứng nhận.

D.4 Tổ chức chứng nhận (CA)

Tổ chức chứng nhận là bên trung tâm của hệ thống. Tổ chức cung cấp chứng chỉ cho người sử dụng, bởi vậy “sự tín nhiệm” có thể được thiết lập giữa nhiều người sử dụng khác nhau dựa trên “sự tín nhiệm” giữa RA và người sử dụng. Các chứng chỉ này sẵn có trong một hoặc nhiều danh mục mà tất cả người sử có thể truy cập được.

Bất tiện là thực tế một chứng chỉ được ban hành thì tính hiệu lực có thể theo sự tín nhiệm khóa công bố. Nếu một khóa công bố bị hủy tại một giai đoạn sau này, sau khi chứng chỉ được ban hành, thì chứng chỉ không còn hiệu lực lâu dài, CA ban hành một chứng chỉ hủy bỏ vào danh mục để thay chứng chỉ gốc. Người sử dụng do đó phải tra cứu danh mục theo chu kỳ để xác minh cho dù chứng chỉ đã được sử dụng. Câu hỏi đặt ra là bao lâu thì đánh giá một lần.

D.5 Danh mục (DIR)

Danh mục công bố (DIR), giống như một sổ điện thoại công cộng, chịu trách nhiệm nắm giữ các chứng chỉ hiện hành, cũng như các chứng chỉ hủy bỏ, giúp cho việc tra cứu trực tuyến của người sử dụng được thuận tiện. Là yếu tố cần thiết để thông tin giữa những người sử dụng và DIR được đảm bảo an ninh để đảm bảo thông tin được lấy ra từ DIR là mới nhất và chính xác.

Trong thực tế, DIR chứng thực một cách liên tục đặc tính tình trạng hiện tại của các chứng chỉ CA thông qua khóa bí mật sở hữu. Trong những yêu cầu cụ thể thì danh mục được đăng ký bởi CA như một người sử dụng với một khóa công bố.

D.6 Dịch vụ bên thứ ba được uỷ quyền (TTP)

Một bên thứ ba được uỷ quyền là một bên mà ít nhất hai bên khác tin tưởng. TTP có thể cung cấp một số dịch vụ bổ sung như thẻ-thời gian, v.v. Những dịch vụ TTP liên quan đến EDI gồm có:

– thẻ-thời gian độc lập;

– những chứng chỉ thuộc tính;

– các chức năng chứng nhận;

– kho tài liệu;

– không-từ chối sự đệ trình/truyền;

– dịch/phê chuẩn chứng chỉ.

Phụ lục E

(tham khảo)

Ví dụ về quản lý chứng chỉ và khóa

Bốn ví dụ được đưa ra ở đây minh họa các ứng dụng khác nhau của thông điệp KEYMAN.

E.1 Yêu cầu hủy bỏ

E.1.1 Tình huống

Tổ chức chứng nhận CA2 phát hành trước một chứng chỉ cho một nhân viên E1 ở một tổ chức 01, chứng chỉ này bị tổ chức O1 thu hồi vì nhân viên E1 chuyển đi vào trưa ngày 31 tháng 12 năm 1996 theo giờ GMT. Thông điệp gửi từ tổ chức O1 tới tổ chức chứng nhận được tổ chức O1 ký nhận không từ chối gốc theo cách thông thường bằng cách sử dụng các nhóm đoạn tiêu đề và đuôi an ninh như mô tả trong TCVN ISO 9735-5. Thông điệp có thể được phản hồi từ CA2 đến O1 bằng một xác minh hủy bỏ.

E.1.2 Chi tiết an ninh

|

MỐI LIÊN HỆ THÔNG ĐIỆP AN NINH |

|

|

MỐI LIÊN HỆ THÔNG ĐIỆP |

‘1’ không liên hệ |

|

CHỨC NĂNG QUẢN LÝ KHÓA |

|

|

HẠN ĐỊNH CHỨC NĂNG QUẢN LÝ KHÓA |

‘130’ yêu cầu hủy bỏ |

|

CHỨNG CHỈ |

|

|

THAM CHIẾU CHỨNG CHỈ |

‘CA2-01-E1’ (ví dụ) chứng chỉ trong câu hỏi |

|

CÁC CHI TIẾT ĐỊNH DANH AN NINH Hạn định bên an ninh Tên khóa Định danh bên an ninh Hạn định danh sách mã bên an ninh Cơ quan chịu trách nhiệm danh sách mã bên an ninh |

‘3’ chủ sở hữu chứng chỉ

01-E1’ (ví dụ) nhân viên trong tổ chức ‘ZZZ’ thỏa thuận qua lại ‘1’ UN/CEFACT |

|

CÁC CHI TIẾT ĐỊNH DANH AN NINH Hạn định bên an ninh Tên khóa Định danh bên an ninh Hạn định danh sách mã bên an ninh Cơ quan chịu trách nhiệm danh sách mã bên an ninh |

‘4’ bên xác thực

‘CA2’ tổ chức chứng nhận ‘ZZZ’ thoả thuận qua lại ‘1’ UN/CEFACT |

|

NGÀY VÀ GIỜ AN NINH Hạn định ngày và giờ Ngày sẩy ra Giờ sẩy ra Thời gian dự phòng |

‘6’ ngày và giờ hủy bỏ chứng chỉ ‘19961231 ‘120000’ ‘0000’ |

|

LÝ DO HỦY BỎ |

‘3’ tư cách sở hữu bị thay đổi |

E.2 Yêu cầu dừng khóa đối xứng

E.2.1 Tình huống

Tổ chức O1 yêu cầu tổ chức O2 dừng sử dụng một khóa đối xứng chung K1, vì nó không được sử dụng nữa. Thông điệp giữa hai tổ chức được tổ chức bảo vệ bằng sự xác nhận gốc thông điệp theo cách thông thường bằng cách sử dụng các nhóm đoạn tiêu đề và đuôi an ninh như mô tả trong TCVN ISO 9735-5 với khóa đối xứng khác được thỏa thuận trước. Thông điệp này có thể được phản hồi từ O2 đến O1 bằng một báo ngừng.

E.2.2 Chi tiết an ninh

|

MỐI LIÊN HỆ THÔNG ĐIỆP AN NINH |

|

|

MỐI LIÊN HỆ THÔNG ĐIỆP |

‘1’ không mối liên hệ |

|

CHỨC NĂNG QUẢN LÝ KHÓA |

|

|

HẠN ĐỊNH CHỨC NĂNG QUẢN LÝ KHÓA |

‘151’ yêu cầu dừng khóa đối xứng |

|

THUẬT TOÁN AN NINH |

|

|

THUẬT TOÁN AN NINH Sử dụng thuật toán Mật mã hoá phương thức hoạt động Thuật toán |

‘2’ chủ sở hữu đối xứng ‘2’ CBC ‘1’ DES |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘9’ tên khóa đối xứng ‘K1’ |

E.3 Truyền (đường dẫn) chứng chỉ

E.3.1 Tình huống

Thông điệp được gửi từ tổ chức chứng nhận CA2 đến một tổ chức O1, theo một yêu cầu thu hồi (đường dẫn) chứng chỉ mới nhất trước đó từ tổ chức O1 tới tổ chức chứng nhận cho đường dẫn chứng chỉ của tổ chức O2. Trong ví dụ này, cả CA2 và tổ chức chứng nhận của O2, CA3 cả hai được chứng nhận bởi tổ chức chứng nhận CA1 trong một hệ thống hai mức. Thông điệp yêu cầu có thể được tham chiếu rõ ràng nhờ sử dụng đoạn USX giữa các đoạn USE và USF.

Thời gian bắt đầu của tất cả chứng chỉ là lúc nửa đêm theo giờ GMT, với chứng chỉ mức cao nhất phát hành vào ngày 1 tháng 12 năm 1996, sử dụng trong 10 năm kể từ ngày 1 tháng 1 năm 1997, và chứng chỉ người sử dụng được phát hành vào ngày 1 tháng 2 năm 1997 được sử dụng trong 2 năm từ ngày 1 tháng 3 năm 1997. Độ dài khóa công bố của CA1, CA3 và O2 tương ứng là 2048, 1024 và 512. Tất cả số mũ khóa công bố là 1000116.

E.3.2 Chi tiết an ninh

|

MỐI LIÊN HỆ THÔNG ĐIỆP AN NINH |

|

|

Mối liên hệ Thông điệp |

‘2’ phản hồi |

|

CHỨC NĂNG QUẢN LÝ KHÓA |

|

|

HẠN ĐỊNH CHỨC NĂNG QUẢN LÝ KHÓA |

‘222’ truyền đường dẫn chứng chỉ |

|

SỐ THỨ TỰ CHỨNG CHỈ |

‘1’ chứng chỉ đầu tiên trong đường dẫn |

|

CHỨNG CHỈ |

|

|

THAM CHIẾU CHỨNG CHỈ |

‘CA1-CA3’(ví dụ) chứng chỉ của CA1 cho CA3 |

|

CÁC CHI TIẾT ĐỊNH DANH AN NINH Hạn định bên an ninh Tên khóa Định danh bên an ninh Hạn định danh sách mã bên an ninh Cơ quan chịu trách nhiệm danh sách mã bên an ninh |

‘3’ chủ sở hữu chứng chỉ

‘CA3’ tổ chức chứng nhận của 02 ‘ZZZ’ thoả thuận qua lại ‘1’ UN/CEFACT |

|

CHI TIẾT ĐỊNH DANH AN NINH Hạn định bên an ninh Tên khóa Định danh bên an ninh Hạn định danh sách mã bên an ninh Cơ quan chịu trách nhiệm danh sách mã bên an ninh |

‘4’ bên xác thực ‘CA1’ tổ chức chứng nhận cao nhất ‘ZZZ’ thoả thuận qua lại ‘1’ UN/CEFACT |

|

Cú pháp chứng chỉ và phiên bản |

‘1’ phiên bản 4 |

|

HÀM LỌC |

‘2’ bộ lọc thập lục phân |

|

MÃ HÓA BỘ KÝ TỰ GỐC |

‘1’ mã ASCII 7 bít |

|

KHO BỘ KÝ TỰ GỐC CHỨNG CHỈ |

‘2’ UN/ECE mức cú pháp B |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘1’ dấu kết thúc đoạn ‘27’ dấu nháy |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘2’ dấu phân tách phần tử dữ liệu thành phần ‘3A’ dấu hai chấm |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘3’ dấu phân tách phần tử dữ liệu ‘2B’ dấu cộng |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘4’ ký tự phát hành ‘3F’ dấu hỏi |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘5’ dấu phân tách lặp lại ‘2A’ dấu hoa thị |

|

NGÀY VÀ GIỜ AN NINH Hạn định ngày và giờ Ngày sự kiện Giờ sự kiện Thời gian dự phòng |

‘2’ ngày và giờ phát hành của chứng chỉ ‘19961201’ ‘000000’ ‘0000’ |

|

NGÀY VÀ GIỜ AN NINH Hạn định ngày và giờ Ngày sự kiện Giờ sự kiện Thời gian dự phòng |

‘3’ bắt đầu kỳ hạn có hiệu lực của chứng chỉ ‘19970101’ ‘000000’ ‘0000’ |

|

NGÀY VÀ GIỜ AN NINH Hạn định ngày và giờ Ngày sự kiện Giờ sự kiện Thời gian trống |

‘4’ kết thúc kỳ hạn có hiệu lực chứng chỉ ‘20070101’ ‘000000’ ‘0000’ |

|

TRẠNG THÁI AN NINH |

‘1’ có hiệu lực |

|

THUẬT TOÁN AN NINH |

|

|

Thuật toán an ninh Sử dụng thuật toán Mật mã hoá phương thức hoạt động Thuật toán |

‘6’ chủ sở hữu ký

‘10’ RSA |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘13’ số mũ ‘010001’ |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘12’ trị tuyệt đối Khóa công bố của CA3 |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘14’ độ dài trị tuyệt đối ‘1024’ |

|

THUẬT TOÁN AN NINH |

|

|

Thuật toán an ninh Sử dụng thuật toán Mật mã hoá phương thức hoạt động Thuật toán |

‘4’ người phát hành băm

‘42’ HDS2 |

|

THUẬT TOÁN AN NINH |

|

|

THUẬT TOÁN AN NINH Sử dụng thuật toán Mật mã hoá phương thức hoạt động Thuật toán |

‘3’ người phát hành ký

‘10’ RSA |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘13’ số mũ ‘010001’ |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘12’ trị tuyệt đối Khóa công bố của CA1 |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘14’ độ dài trị tuyệt đối ‘1024’ |

|

KẾT QUẢ AN NINH |

Chữ ký số của chứng chỉ bởi ca1 |

|

KẾT QUẢ PHÊ CHUẨN Hạn định giá trị phê chuẩn Giá trị phê chuẩn |

‘1’ giá trị phê chuẩn duy nhất Chữ ký số 2048 Bít được lọc |

|

CHỨC NĂNG QUẢN LÝ KHÓA |

|

|

HẠN ĐỊNH CHỨC NĂNG QUẢN LÝ KHÓA |

‘222’ truyền đường dẫn chứng chỉ |

|

SỐ THỨ TỰ CHỨNG CHỈ |

‘2’ chứng chỉ thứ hai trong đường dẫn |

|

CHỨNG CHỈ |

|

|

THAM CHIẾU CHỨNG CHỈ |

‘CA3-02’ (ví dụ) chứng chỉ của CA3 cho 02 |

|

CÁC CHI TIẾT ĐỊNH DANH AN NINH Hạn định bên an ninh Tên khóa Định danh bên an ninh Hạn định danh sách mã bên an ninh Cơ quan chịu trách nhiệm danh sách mã bên an ninh |

‘3’ chủ sở hữu chứng chỉ

‘02’ tổ chức 02 ‘ZZZ’ thỏa thuận qua lại ‘1’ UN/CEFACT |

|

CHI TIẾT ĐỊNH DANH AN NINH Hạn định bên an ninh Tên khóa Đinh danh bên an ninh Hạn định danh sách mã bên an ninh Cơ quan chịu trách nhiệm danh sách mã bên an ninh |

‘4’ bên xác thực

‘CA3’ tổ chức chứng nhận của 02 ‘ZZZ’ thỏa thuận qua lại ‘1’ UN/CEFACT |

|

Cú pháp chứng chỉ và phiên bản |

‘1’ phiên bản 4 |

|

HÀM LỌC |

‘2’ bộ lọc thập lục phân |

|

MÃ HÓA BỘ KÝ TỰ GỐC |

‘1’ mã ASCII 7 bít |

|

KHO BỘ KÝ TỰ GỐC CHỨNG CHỈ |

‘2’ UN/ECE mức cú pháp B |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘1’ dấu kết thúc đoạn ‘27’ dấu nháy |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘2’ dấu phân tách phần tử dữ liệu thành phần ‘3A’ dấu chấm phẩy |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘3’ dấu phân tách phần tử dữ liệu ‘2B’ dấu cộng |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘4’ ký tự phát hành ‘3F’ dấu hỏi |

|

KÝ TỰ DỊCH VỤ CHO CHỮ KÝ Hạn định ký tự dịch vụ cho chữ ký Ký tự dịch vụ cho chữ ký |

‘5’ dấu phân tách lặp lại ‘2A’ dấu hoa thị |

|

NGÀY VÀ GIỜ AN NINH Hạn định ngày và giờ Ngày sự kiện Giờ sự kiện Thời gian dự phòng |

‘2’ ngày và giờ phát hành của chứng chỉ ‘19970201’ ‘000000’ ‘0000’ |

|

NGÀY VÀ GIỜ AN NINH Hạn định ngày và giờ Ngày sự kiện Giờ sự kiện Thời gian dự phòng |

‘3’ bắt đầu kỳ hạn có hiệu lực của chứng chỉ ‘19970301’ ‘000000’ ‘0000’ |

|

NGÀY VÀ GIỜ AN NINH Hạn định ngày và giờ Ngày sự kiện Giờ sự kiện Thời gian dự phòng |

‘4’ kết thúc kỳ hạn có hiệu lực của chứng chỉ ‘19990301’ ‘000000’ ‘0000’ |

|

TRẠNG THÁI AN NINH |

‘1’ có hiệu lực |

|

THUẬT TOÁN AN NINH |

|

|

THUẬT TOÁN AN NINH Sử dụng thuật toán Mật mã hoá phương thức hoạt động Thuật toán |

‘6’ chủ sở hữu ký

10’ RSA |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘13’ số mũ ‘010001’ |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘12’ trị tuyệt đối Khóa công bố của 02 |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘14’ độ dài trị tuyệt đối ‘512’ |

|

THUẬT TOÁN AN NINH |

|

|

THUẬT TOÁN AN NINH Sử dụng thuật toán Mật mã hoá phương thức hoạt động Thuật toán |

‘4’ người phát hành hàm băm

‘42’ HDS2 |

|

THUẬT TOÁN AN NINH |

|

|

THUẬT TOÁN AN NINH Sử dụng thuật toán Mật mã hoá phương thức hoạt động Thuật toán |

‘3’ người phát hành ký

‘10’ RSA |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘13’ số mũ ‘010001’ |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán Giá trị tham số thuật toán |

‘12’ trị tuyệt đối Khóa công bố của CA3 |

|

THAM SỐ THUẬT TOÁN Hạn định thông số thuật toán Giá trị thông số thuật toán |

‘14’ độ dài trị tuyệt đối ‘1024’ |

|

KẾT QUẢ AN NINH |

Chữ ký số của chứng chỉ bởi CA3 |

|

KẾT QUẢ PHÊ CHUẨN Hạn định giá trị phê chuẩn Giá trị phê chuẩn |

‘1’ giá trị phê chuẩn duy nhất Chữ ký số 1024 Bít được lọc |

E.4 Truyền khóa đối xứng

E.4.1 Tình huống

Tổ chức O2 truyền một khóa đối xứng đến tổ chức O1, được mã hóa dưới dạng một khóa mã hóa KEK1 được thoả thuận trước, theo sau một yêu cầu khóa đối xứng trước đó từ tổ chức O1 đến tổ chức O2. Thông điệp yêu cầu có thể được tham chiếu rõ ràng nhờ sử dụng đoạn USX giữa các đoạn USE và USF.

E.4.2 Chi tiết an ninh

|

MỐI LIÊN HỆ THÔNG ĐIỆP AN NINH |

|

|

MỐI LIÊN HỆ THÔNG ĐIỆP |

‘2’ phản hồi |

|

CHỨC NĂNG QUẢN LÝ KHÓA |

|

|

HẠN ĐỊNH CHỨC NĂNG QUẢN LÝ KHÓA |

‘251’ phát khóa đối xứng |

|

HÀM LỌC |

‘2’ bộ lọc thập lục phân |

|

THUẬT TOÁN AN NINH |

|

|

THUẬT TOÁN AN NINH Sử dụng thuật toán Mật mã hoá phương thức hoạt động Thuật toán |

‘5’ chủ sở hữu mã hóa ‘2’ CBC ‘1’ DES |

|

THAM SỐ THUẬT TOÁN Hạn định tham số thuật toán

Giá trị tham số thuật toán |

‘5’ khóa đối xứng được mã hóa dưới dạng một khóa đối xứng Giá trị khóa mã hóa được lọc: ‘3A94BACCF7DE11A5BEAD5320A2F493’ |

|

THAM SỐ THUẬT TOÁN Hạn định thông số thuật toán Giá trị thông số thuật toán |

‘10’ tên khóa mã hóa khóa ‘KEK1’ |

MỤC LỤC

Lời giới thiệu

1 Phạm vi áp dụng

2. Sự phù hợp

3 Tài liệu viện dẫn

4 Thuật ngữ và định nghĩa

5 Quy tắc sử dụng thông điệp quản lý chứng chỉ và khóa an ninh

5.1 Định nghĩa chức năng

5.2 Phạm vi áp dụng

5.3 Các nguyên tắc

5.4 Định nghĩa thông điệp

5.4.1 Giải thích đoạn dữ liệu

5.4.2 Chỉ mục đoạn dữ liệu

5.4.3 Cấu trúc thông điệp

Phụ lục A (tham khảo) Các chức năng của KEYMAN

A.1 Lời giới thiệu

A.2 Các chức năng quản lý khóa đăng ký-liên hệ

A.2.1 Sự đệ trình đăng ký

A.2.2 Yêu cầu cặp khóa không đối xứng

A.3 Các chức năng quản lý khóa chứng nhận-liên hệ

A.3.1 Yêu cầu chứng nhận

A.3.2 Yêu cầu thay mới chứng chỉ

A.3.3 Yêu cầu thay đổi chứng chỉ

A.3.4 Yêu cầu thu lại (đường dẫn) chứng chỉ

A.3.5 Truyền chứng chỉ

A.3.6 Yêu cầu trạng thái chứng chỉ

A.3.7 Chú thích trạng thái chứng chỉ

A.3.8 Yêu cầu phê chuẩn chứng chỉ

A.3.9 Chú thích phê chuẩn chứng chỉ

A.4 Chức năng quản lý khóa hủy bỏ-liên hệ

A.4.1 Yêu cầu hủy bỏ

A.4.2 Xác nhận hủy bỏ

A.4.3 Yêu cầu danh sách hủy bỏ

A.4.4 Truyền danh sách hủy bỏ

A.5 Yêu cầu cảnh báo

A.6 Truyền đường dẫn chứng chỉ

A.7 Phát hành và truyền khóa đối xứng

A.7.1 Yêu cầu khóa đối xứng

A.7.2 Truyền khóa đối xứng

A.8 Ngừng khóa

A.8.1 Yêu cầu ngừng khóa (không) đối xứng

A.8.2 Báo ngừng

Phụ lục B (tham khảo) Kỹ thuật an ninh áp dụng cho thông điệp KEYMAN

Phụ lục C (tham khảo) Sử dụng nhóm đoạn trong thông điệp KEYMAN

Phụ lục D (tham khảo) Một mô hình quản lý khóa

D.1 Lời giới thiệu

D.2 Kết thúc-người sử dụng (U).

D.3 Tổ chức đăng ký (RA

D.4 Tổ chức chứng nhận (CA

D.5 Danh mục (DIR)

D.6 Dịch vụ bên thứ ba tín nhiệm (TTP)

Phụ lục E (tham khảo) Ví dụ về quản lý chứng chỉ và khóa

E.1 Yêu cầu hủy bỏ

E.1.1 Tình huống

E.1.2 Chi tiết an ninh

E.2 Yêu cầu dừng khóa đối xứng

E.2.1 Tình huống

E.2.2 Chi tiết an ninh

E.3 Truyền (đường dẫn) chứng chỉ

E.3.1 Tình huống

E.3.2 Chi tiết an ninh

E.4 Truyền khóa đối xứng

E.4.1 Tình huống

E.4.2 Chi tiết an ninh